Psychologische Ausnutzung von Social-Engineering-Angriffen

Author: Christina Lekati (about Christina)

"Unsere menschliche Perimeter? Der ist in Ordnung! Jeder Mitarbeiter durchläuft regelmäßig ein Cybersicherheitstraining!

Wie regelmäßig? Oh... einmal im Jahr... es ist ein 60-minütiges Training mit einigen Cyber-Hygiene-Regeln... Sie wissen schon. Ach ja, und Social Engineering. Da ist auch alles über Phishing- und Vishing-Angriffe drin. Wir machen das wirklich gut."

Diese Art von Gesprächen finden oft hinter geschlossenen Türen von Meetingräumen in Firmen statt. Aber zur gleichen Zeit finden irgendwo anders, in geheimen Online-Foren, aber auch meilenweit entfernt, in normal aussehenden Besprechungsräumen, andere Gespräche statt:

"Dies ist mein Vishing-Skript mit einem vollständigen Walkthrough. Die Geschichte funktioniert 7/10 mal, noch höhere Erfolgsquoten gibt es bei kleinen/mittleren Unternehmen mit weniger Ressourcen (für Cybersicherheit)". "Fokussieren Sie die Ransomware auf diejenigen mit einer (Cyber-)Versicherung. Die zahlen schneller." "Große Unternehmen können eine Menge Skalierbarkeit bieten, sobald jemand auf Social Engineering hereinfällt. Qualität statt Quantität. Schauen wir uns die Schwachstellen ihres Personals an". "Deren Vertriebsabteilung ist völlig überfordert. Schlagen Sie dort zuerst zu. Da kommst du fast immer durch".

Es ist fast schon ironisch, dass am Montagmorgen, wenn der Sicherheitsexperte zur Arbeit geht, die Social Engineers und die Cyber-Angreifer bereits bei der Arbeit waren. Der Sicherheitsexperte beginnt seinen Tag damit, sich über die Nachrichten zu informieren, E-Mails zu beantworten und seine To-Do-Liste durchzugehen, um sicherzustellen, dass er weiter daran arbeitet, jeden Teil seiner technischen, physischen und menschlichen Perimeter zu stärken. Angreifer waren bereits bei der Arbeit und haben nach der einen Lücke in der organisatorischen Sicherheit gesucht, welche sie ausnutzen können.

Es besteht kein Zweifel, dass Cyber-Kriminelle oft einen asymmetrischen Vorteil haben. Sie brauchen, nur eine ausnutzbare Schwachstelle zu finden. Gleichzeitig müssen Cybersicherheitsexperten daran arbeiten, ein Unternehmen auf so vielen Ebenen wie möglich sicher zu machen, während sie gleichzeitig um bessere Budgets und die Zustimmung von Führungskräften und Mitarbeitern kämpfen, während sie harte Entscheidungen treffen müssen, um bestimmte Sicherheitsthemen gegenüber anderen zu priorisieren.

Cybersicherheitsexperten investieren heute viel in den Aufbau stärkerer technologischer Barrieren gegen Cyberangriffe. Die meisten der in den letzten Jahren veröffentlichten Bedrohungsberichte zeigen jedoch, dass Cyber-Angreifer heute lieber Menschen als Technologie angreifen, weil dies einfacher ist. Während die Sicherheitstechnologie immer weiter fortschreitet und die Sicherheitssysteme immer stärker und komplizierter zu kompromittieren sind, ist die menschliche Psychologie über Jahrhunderte hinweg gleich geblieben und lässt sich daher leichter vorhersagen und ausnutzen. Für Cyber-Bedrohungsakteure ist dies oft ein kostengünstiger, risikoarmer und lukrativer Ansatz. Wenn ein Angreifer heute nicht in der Lage ist, mit Brute-Force-Angriffen das Passwortfeld des Zielunternehmens zu knacken, wird er die Psychologie nutzen, um die mentalen Prozesse eines ahnungslosen Mitarbeiters zu knacken, um von ihm eben diese Passwörter und andere Anmeldedaten zu erhalten.

Das macht auch Sinn: Mitarbeiter, die Zugang zu kritischen Assets einer Organisation haben, werden zum Ziel von Social Engineering. Das Ziel dieser Angriffe ist es, Mitarbeiter dazu zu bringen, Zugang zu Systemen, Assets oder sensiblen Informationen zu gewähren. Die Mitarbeiter, die Zugang zu Technologie und Unternehmensressourcen haben, sind auch für den Schutz dieser Ressourcen verantwortlich. Aber sind alle für diese Verantwortung geeignet? Verfügen sie über das Bewusstsein und die Fähigkeiten, die notwendig sind, um diese Erwartungen zu erfüllen und ihre Assets vor Bedrohungsakteuren und Social Engineering-Angriffen zu schützen?

Eine große Herausforderung bei den heutigen Bemühungen um Cybersicherheit ist der Mangel an Bewusstsein und Schulung. Viele Organisationen und Unternehmen des öffentlichen und privaten Sektors glauben nach wie vor, dass Cybersicherheit nur eine technische, nicht aber auch eine strategische und verhaltensbezogene Disziplin ist. Sie glauben, dass Cybersicherheit nur den Schutz der Systeme vor Bedrohungen wie unbefugten Zugriffen umfasst, nicht aber die Sensibilisierung und Schulung von Personen, die autorisierten Zugriff auf Systeme, Informationen und Organisationsvermögen haben. Daher investieren sie deutlich zu wenig in alle Prozesse und Maßnahmen, die mit dem menschlichen Umfeld ihrer Organisation zu tun haben.

Das wird zu einer ausnutzbaren organisatorischen Schwachstelle. Es ist ein blinder Fleck, den Angreifer nur allzu gerne ausnutzen.

Ingenieure des menschlichen Verhaltens

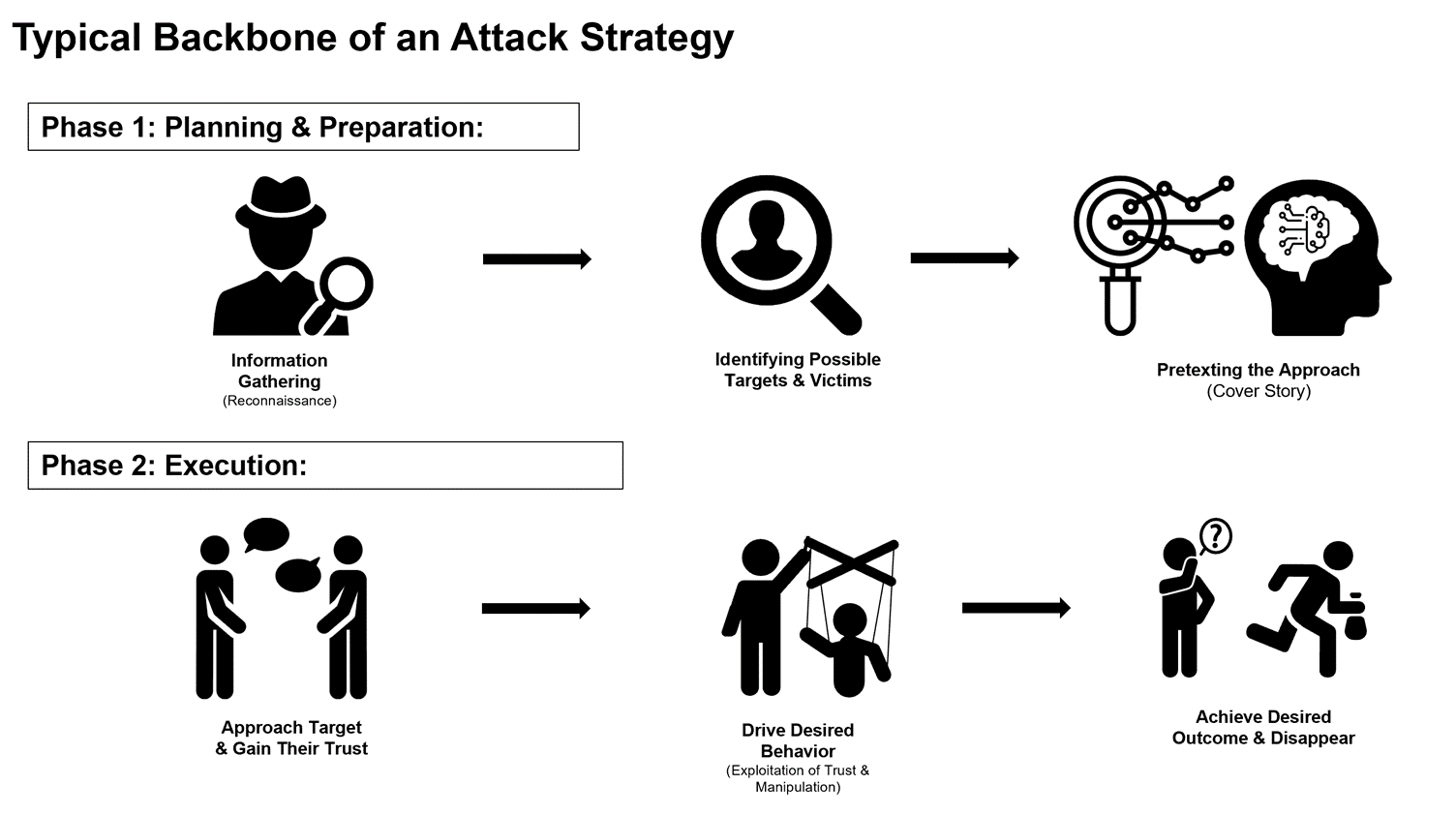

Social Engineering basiert fast ausschließlich auf der Ausnutzung der menschlichen Psychologie - mit Hilfe von Technologie. Es ist im Grunde eine Art psychologische Waffe. Sie nutzt Täuschungstechniken, Manipulation und die Ausnutzung der fest verdrahteten menschlichen Entscheidungsmechanismen, die Verhalten und Motivation steuern. Der Reiz-Reaktions-Effekt bei menschlichen Schwachstellen ist beständig, und die Ausnutzung dieser Schwachstellen ist durchweg erfolgreich. Bevor wir jedoch auf die psychologische Ausbeutung eingehen, welche immer stattfindet, ist es wichtig, zunächst die Fähigkeiten und die Methodik von Social Engineers zu beleuchten.

Social Engineers sind oft hervorragende Studenten und Beobachter des menschlichen Verhaltens. Viele sind von Natur aus sozial begabt, charmant oder einfach daran interessiert, etwas über die menschliche Natur zu lernen und Menschen zu lesen. Sie üben und lernen zu erkennen, was andere Menschen durch ihre nonverbale Kommunikation (wie ihre Körpersprache oder ihren Tonfall) denken oder fühlen. Dies ist sehr wichtig, da sie lernen, sich in einem Gespräch zurechtzufinden und ihre Zielperson zu führen, indem sie kontinuierlich die Reaktionen der Zielperson beobachten und ihre Vorgehensweise anpassen. Klingen ihre Zielpersonen zögerlich oder misstrauisch, wenn sie sich mit ihnen unterhalten? Wenn ja, dann gehen sie einen Schritt zurück und versuchen, mehr Vertrauen aufzubauen. Wenn dies nicht gelingt, wissen sie, dass sie dieses Ziel aufgeben müssen, weil weitere Schritte riskant sein könnten. Wenn sie jedoch erkennen, dass sie genug Vertrauen und potenziell Sympathie mit ihrem Ziel aufgebaut haben, dann beginnen sie damit, riskantere und (für sie) lohnendere Anfragen zu stellen. Es funktioniert ähnlich wie ein gut ausgeklügelter Algorithmus, der das menschliche Verhalten analysiert. Social Engineers entwickeln ihren Täuschungsansatz in Abhängigkeit von den Reaktionen ihrer Zielperson und passen ihre Strategie "on the fly" an, je nachdem, wie ihre Zielperson im Laufe des Gesprächs reagiert. Indem sie ihr eigenes Verhalten an das anpassen, worauf ihre Zielpersonen positiver reagieren, "konstruieren" und lenken sie schließlich auch das Verhalten ihrer Zielpersonen.

Aber das ist noch nicht alles. Ein professioneller Social Engineer studiert den Werdegang und Interessen seiner Zielperson, bevor er sie ansprechen muss. Dies geschieht in der Regel durch das Sammeln von Informationen, die in Online-Plattformen wie Social Media oder Blog-Posts gefunden werden, oder einfach durch Beobachtung aus der Ferne (seltener). Sie studieren die Arbeitsroutine der Zielperson, ihre Handlungen, Worte und alles andere, was ihnen Einblicke in das tägliche Leben dieser Person, ihre Gedanken, Bedürfnisse (weil sie Hinweise auf ihre Motivation geben) und allgemeine Verhaltensmuster geben kann. Mit diesen Erkenntnissen können sie ihre Vorgehensweise so anpassen, dass sie zur Zielperson passt. Das Ziel ist es, sie an den Haken zu bekommen und innerhalb der ersten Momente ihrer Interaktion Vertrauen aufzubauen. Dieser Vertrauensvorschuss wird später für den Rest des Angriffsprozesses entscheidend sein.

Das Endziel eines Social Engineers ist es, sein Opfer dazu zu bringen, vorsätzlich sensible Informationen oder Zugang zu Unternehmenssystemen und -anlagen zu gewähren. In den meisten Szenarien gehorcht das Zielopfer dem verdeckt agierenden Social Engineer, weil es glaubt, dass ihm dieses Entgegenkommen in irgendeiner Weise zugute kommt, oder einfach, weil es gerne mit ihm interagiert und nicht bedenkt, dass es sein Unternehmen in Gefahr bringt.

Social Engineering ist eine Kunst und eine Wissenschaft, die sowohl technische, aber vor allem verhaltensbezogene Fähigkeiten kombiniert. Im weiteren Verlauf des Artikels werden wir einige der gängigsten Social-Engineering-Ansätze besprechen, zusammen mit der Analyse der psychologischen Ausnutzung, die bei einem erfolgreichen Angriff ins Spiel kommt. Obwohl es einige gängige Ansätze oder Szenarien gibt, können die möglichen Social-Engineering-Methoden und -Szenarien endlos sein und hängen von der Vorstellungskraft und den Fähigkeiten der Angreifer, aber auch der Zielperson selbst ab.

Die Programmierung des Vertrauensalgorithmus

Kein Social-Engineering-Angriff wäre möglich, wenn der Angreifer nicht zuerst Vertrauen zu seinem Ziel aufbauen könnte. Egal, ob der Angriffsvektor E-Mails, das Telefon oder eine persönliche Interaktion ist, das Opfer muss zunächst die vom Angreifer gelieferte Tarngeschichte glauben. Erst dann wird es in Erwägung ziehen, die nächsten Schritte zu unternehmen, die der Social Engineer vorgibt und die schließlich zu einer effektiven Kompromittierung führen.

Aber wie kann jemand den Vertrauensprozess eines anderen Individuums programmieren? Ist es überhaupt möglich, eine Vertrauensbeziehung zu programmieren? Die Antwort lautet: Ja. Tatsächlich lehrt uns das Gebiet der Psychologie, dass es mehrere Wege gibt, wie man Vertrauen zu jemandem aufbauen kann. Leider sind die Regeln des Vertrauens sowohl in ehrlichen als auch in betrügerischen Beziehungen die gleichen. Das ist auch der Grund, warum es oft schwer ist, das eine vom anderen zu unterscheiden, wenn man einer Person oder einer Kommunikationsanfrage (z. B. E-Mail oder Telefonanruf) zum ersten Mal begegnet.

Gehen wir von vornherein davon aus. Alle Menschen achten von Natur aus auf ein paar Schlüsselelemente, wenn sie jemandem zum ersten Mal begegnen. Dies sind einige der mentalen Fragen, die uns durch den Kopf gehen:

- "Warum wendet sich diese Person an mich?"

- "Wer ist diese Person?"

- " Ist sie eine Bedrohung oder habe ich ein positives Gefühl bei ihr?"

- "Hat sie Autorität über mich?"

Die Social Engineers kennen diese mentalen Fragen und die Tatsache, dass wir diese mentale Checkliste innerhalb von Millisekunden nach einer ersten Interaktion durchlaufen. Dies sind die sogenannten "kognitiven Filter", die wir alle haben, um eine andere Person als Freund oder Feind zu bewerten. Social Engineers stellen sicher, dass sie gute Antworten auf diese mentalen Fragen haben, um sofort die Mauern des anfänglichen Misstrauens der Menschen zu durchbrechen und einen schnellen Vertrauensvorteil zu erlangen. Sie tun dies, indem sie sich stark auf psychologische Prinzipien stützen, mit denen wir alle zu arbeiten gewohnt sind.

Daher neigen Social Engineers oft dazu, Tarngeschichten zu verwenden, die dazu tendieren, Personen einzubeziehen oder sich als solche auszugeben:

Personen oder Organisationen mit Autorität

Menschen neigen dazu, autoritären Personen sofortiges Vertrauen zu schenken und ihre Absichten nicht anzuzweifeln. Social Engineers geben sich gegenüber den Zielen als Führungskräfte von Unternehmen, Anwälte oder Techniker aus. Die Angreifer stützen sich bei ihrer Vorgehensweise auf den Werdegang ihrer Ziele, um zu wissen, welche autoritären Personen die meiste Macht über sie haben (oft innerhalb ihrer eigenen Organisation).

Der soziale Beweis

Menschen sind eher bereit, etwas zu tun oder einer Situation oder zwischenmenschlichen Dynamik zu vertrauen, wenn sie andere Menschen dabei beobachten, wie sie es zuerst tun. Sie legen auch viel Gewicht auf die Bestätigung durch andere Menschen. Psychologische Studien zeigen immer wieder, dass wir eine Situation oft danach beurteilen, was andere Menschen darüber denken. Social Engineers machen sich dieses Prinzip durch Namedropping zunutze. Sie könnten ein Ziel kontaktieren, indem sie zuerst erwähnen, dass jemand anderes (oft mit Autorität über das Ziel) empfohlen hat, mit ihnen zu kommunizieren. Oder sie leiten den Kontakt ein, indem sie sagen, dass sie gerade eine bestimmte Person aus einem Partnerunternehmen ersetzen, mit dem die Zielperson früher kommuniziert hat. Der Social Engineer kann dann fortfahren, indem er die Zielperson in ein Gespräch verwickelt, mit dem Ziel, Informationen zu sammeln, oder indem er bösartige E-Mails versendet und das Vertrauen ausnutzt, das er bei der Zielperson durch Social Proof aufgebaut hat.

Verlässlichkeit

Dies ist eine hoch geschätzte Eigenschaft in der heutigen Gesellschaft. Menschen assoziieren konsistentes Verhalten mit Menschen, die zuverlässig, intelligent, vertrauenswürdig und andere hochgelobte Eigenschaften besitzen. Aufgrund dieser sozialen Norm neigen Menschen dazu, sehr darauf zu achten, verlässlich zu erscheinen. Sobald jemand eine Entscheidung getroffen oder einen Standpunkt eingenommen hat, gerät er unter großen persönlichen und zwischenmenschlichen Druck, diesen Standpunkt zu verteidigen. Social Engineers nutzen dieses Prinzip häufig, um sensible Informationen zu sammeln. Sobald sie ihre Ziele dazu gebracht haben, auf kleine oder unschuldige Anfragen zu antworten, beginnen sie damit, eskalierend nach wertvolleren Informationen zu fragen. Da sich die Zielpersonen bereits daran gewöhnt haben, zu antworten, verspüren sie meist einen inneren Druck, die Fragen weiterhin zu beantworten und sich selbst zu rechtfertigen, selbst wenn sie sich unwohl fühlen oder misstrauisch werden. Je weiter das Gespräch fortschreitet, desto schwieriger wird es auch, die Person, mit der sie interagieren, abzuweisen.

Beliebtheit

Menschen mögen Menschen, die ihnen ähnlich sind, oder die sie sympathisch finden. Wenn Menschen uns ähnlich sind, neigen wir dazu, sie als zu "unserem Stamm" gehörend wahrzunehmen. Psychologische Studien haben gezeigt, dass wir, wenn jemand so zu sein oder zu denken scheint wie wir, ihm automatisch einige andere psychologische Eigenschaften zuordnen. Insbesondere nehmen wir automatisch an, dass sie auch einen ähnlichen Werdegang, eine ähnliche Denkweise und mehr haben. Da unsere Gehirne hoch automatisiert sind, übersetzen wir dies sofort in: Vertrauenswürdigkeit. Social Engineers investieren viel in den Aufbau einer Beziehung zu ihren Zielpersonen und arbeiten hart daran, ihre Sympathie und damit das Vertrauen und die Zustimmung ihrer Zielpersonen zu erhöhen. Menschen ziehen es vor, sich zu öffnen und positiv auf Anfragen von Menschen zu reagieren, die sie zu kennen glauben oder die sie mögen. Hinzu kommt, dass die Zielpersonen bei dieser Vorgehensweise dazu neigen, ihre mentalen Schutzmechanismen recht schnell fallen zu lassen. Das Ergebnis? Es ist viel wahrscheinlicher, dass sie Fragen beantworten und Informationen bereitstellen sowie Sicherheitsrichtlinien umgehen, indem sie bösartige E-Mail-Anhänge öffnen oder sogar physische Sicherheitstüren für den Social Engineer öffnen, der sich natürlich als eine andere Person ausgibt.

Einmalige Gelegenheit

Der Gedanke, eine attraktive Gelegenheit zu verlieren oder ein Angebot zu verpassen, das nur begrenzt verfügbar ist, spielt im menschlichen Entscheidungsprozess eine große Rolle. Dinge, die begrenzt oder knapp sind, werden häufig als wertvoller und attraktiver wahrgenommen. Das schafft Begehrlichkeiten. Aber es schafft auch ein Gefühl der Dringlichkeit. Beides zusammen führt dazu, dass Menschen bereit sind, mehr als nur ein paar Abkürzungen bei den kritischen Denkprozessen zu nehmen. Im Marketing kommt dieses Prinzip voll zum Tragen, wenn Marketingspezialisten Aussagen machen wie "Dieser Artikel verkauft sich schnell - nur noch 5 Stück auf Lager!" oder "Dies ist ein Artikel in limitierter Auflage". Im Social Engineering tritt es in Phishing-E-Mail-Szenarien in Erscheinung, in denen den Zielpersonen versprochen wird, "eines der 15 verfügbaren iPads/iPhones/teuren Gadgets zu erhalten, wenn sie eine Umfrage ausfüllen", oder "sich zu beeilen, um ihre Belohnung zu erhalten" (durch Klicken auf einen bösartigen Link). Sie tritt auch in Erscheinung, wenn ein Social Engineer einen Vishing-Anruf tätigt, in dem er sich als jemand mit Autorität ausgibt und behauptet, er habe nur 15 Minuten Zeit, um ein Problem zu lösen. Diese Taktik steht in Verbindung mit dem Prinzip des "Zeitdrucks" (siehe unten).

Dringlichkeit/Zeitdruck

Zeitdruck ist ein Motivationsfaktor, der mit dem der Verknappung zusammenhängt, und zwar nicht in dem Sinne, dass eine Handlung wünschenswert wäre, sondern in dem Sinne, dass jemandem nur eine sehr kurze Zeitspanne zur Verfügung steht, um eine Bitte zu erfüllen. Der Zeitdruck ist oft so groß, dass man wesentliche kritische Denk- und Analyseprozesse überspringt, während man auf eine Anfrage reagiert. Social Engineers profitieren sehr davon, wenn sie ihre Ziele dazu bringen, echte Denkprozesse auszulassen. Idealerweise wollen sie, dass ihre Ziele ohne jegliches Denken agieren. Daher beinhalten viele der Social Engineering-Szenarien (Vorwände) den Faktor Zeitdruck oder andere Taktiken, die unser kritisches Denken blockieren. Diese Angriffe können in Form einer Spear-Phishing-E-Mail erfolgen, die sich als Führungskraft ausgibt und behauptet, dass sie eine sofortige Überweisung auf ein bestimmtes Konto wünscht, wobei sie hinzufügt, dass die Angelegenheit zeitkritisch ist und noch am selben Tag erledigt werden muss. Oder es kann in Form eines Vishing-Anrufs von einem Social Engineer kommen, der sich als Techniker ausgibt und behauptet, er müsse innerhalb der nächsten Stunde einige Remote-Updates durchführen und benötige dafür die Anmeldedaten des Mitarbeiters.

Dies sind nur einige der stark genutzten psychologischen Prinzipien, die Social Engineers immer wieder versuchen, auszunutzen. Oftmals kombinieren sie diese, um den Grad der Beeinflussung zu erhöhen, den sie überschreiten.

Einbindung von psychologischem Druck in Angriffsszenarien

Angreifer verwenden immer wieder alte und bewährte Tarnszenarien, die sich als durchweg erfolgreich erwiesen haben, weil sie die Ausnutzung der oben genannten psychologischen Prinzipien beinhalten. Ein gängiges Angriffsszenario ist der Vishing-Angriff (per Telefon), bei dem ein Angreifer einen Mitarbeiter anruft und sich als IT-Supportmitarbeiter ausgibt. Dann fahren sie fort, ihre Tarngeschichte zu erklären: Zum Beispiel können sie sagen, dass sie einige System-Upgrades durchführen und dass sie den Benutzernamen und das Passwort des Mitarbeiters benötigen, um die Konten ordnungsgemäß zu aktualisieren. Oder sie sagen, dass sie eine neue Online-Kommunikationsplattform für die Mitarbeiter entwickelt haben und fordern sie dann auf, sich dafür zu registrieren, indem sie eine Phishing-E-Mail mit einem bösartigen Link nacheinander versenden. Sie nutzen das Prinzip der Autorität über die technische Infrastruktur des Ziels und können eine Komponente der Dringlichkeit einbauen, indem sie ihre Ziele darüber informieren, dass die Aktualisierung sofort erfolgen muss. Obwohl dieses Social-Engineering-Szenario schon seit Jahren bekannt ist, wird es von Angreifern immer wieder eingesetzt und leider auch immer wieder erfolgreich angewendet.

Anwender können einen Angriff an bestimmten roten Fahnen erkennen. Zum Beispiel nutzen viele Social-Engineering-Vorwände die Kombination aus Angst und Zeitdruck, um einen Mitarbeiter zu sofortigem Handeln zu drängen - das ist eine sofortige rote Flagge. Außerdem laufen die meisten Angriffe, unabhängig von der Tarngeschichte, auf spezifische Anfragen hinaus, die einen Mitarbeiter misstrauisch machen sollten. Zum Beispiel die Bitte um sensible Informationen (wie z. B. Benutzeranmeldedaten) oder die Aufforderung, auf einen bösartigen Link zu klicken (entweder per Telefon oder in einer Phishing-E-Mail). Mitarbeiter müssen lernen, wie sie die roten Flaggen erkennen und wie sie darauf reagieren (oder die Kontaktperson verifizieren), und zwar auf geschäftsgerechte Weise. Dies geschieht durch Schulungen.

Menschliche Zero-Day-Exploits

Obwohl viele Social-Engineering-Techniken oder -Szenarien bekannt sind, gibt es viele, die nicht bekannt sind. Einige von ihnen sind oft mit höheren Risiken und Ausnutzungspotenzial verbunden. Immer mehr Social Engineers beginnen damit, gründliche Werdegänge ihrer Ziele zu recherchieren und sind in der Lage, einen auf sie zugeschnittenen Ansatz zu wählen, der schwerer als Angriff zu erkennen und zu identifizieren ist. Welchen Ansatz ein Angreifer wählt, hängt nur von seiner Vorstellungskraft und seinen Ressourcen ab. Social Engineering kann sehr viel aufwändiger werden, insbesondere bei hochwertigen Zielen (Mitglieder der C-Suite, Führungskräfte oder Personen mit hohen Zugriffsrechten).

Wenn ein entschlossener Social Engineer ein schwieriges, aber lohnendes Ziel ins Visier nimmt, wird er die Zeit und Mühe aufwenden, um dieses spezielle Ziel so gut wie möglich zu analysieren. Sie können versuchen, ihre Routinen, Interessen, Gewohnheiten, physischen Standorte usw. herauszufinden. Aber was sie am meisten interessiert, sind ihre psychologischen Eigenschaften, Schwachstellen und ihr psychologisches Gesamtprofil. Diese Bedrohungsakteure haben ein tieferes Wissen über Psychologie, verfügen über bessere Ressourcen oder Fähigkeiten und gehören oft einer organisierten Gruppe an. Sie nutzen das von ihnen erstellte psychologische Profil, indem sie versuchen, persönliche Merkmale der Zielperson, die sie zum Opfer machen wollen, zu identifizieren und auszunutzen. Das bedeutet, dass sie nicht davor zurückschrecken, einen Weg zu finden, sich ihren Opfern physisch oder virtuell mit einer verlockenden Persona zu nähern und eine Beziehung zu ihnen aufzubauen. Sie fahren fort, indem sie sie entweder auf kleinere oder allgemein unauffällige Weise ausnutzen, oder sie schließlich erpressen oder sogar rekrutieren. Diese Art von Angriffen basiert auf persönlichen menschlichen Schwachstellen der Ziele, die den Opfern selbst und erst recht den Sicherheitsteams, die in ihrer Organisation arbeiten, möglicherweise nicht bewusst sind. Dies sind die "Human Zero-Day Exploits". In diesen Fällen müssen spezialisierte Sicherheitsexperten zum Einsatz kommen, um eine persönliche Schwachstellenbewertung und personalisierte Schulungen für die Ziele durchzuführen, deren Ausnutzung sich als kritisch für eine Organisation erweisen könnte.

Epilog

Wir können Mitarbeiter nicht vollständig vor Social Engineering-Angriffen schützen. Technologien können nur einen begrenzten Schutz für einen Einzelnen bieten. Da diese Art von Angriffen grundsätzlich zuerst auf das menschliche Element abzielt, und in Erweiterung zum technischen Angriff, müssen wir unseren Fokus auf die Menschen verlagern. Was wir tun können, ist, ihnen beizubringen, wie sie sich selbst und damit auch ihre Organisationen schützen können. Der am meisten ausgenutzte Faktor beim Social Engineering ist die Unwissenheit. Eine Person, die die Taktiken und Methoden von Social Engineers nicht kennt, ist ihnen schutzlos ausgeliefert.

Per Definition zielen Social Engineers direkt auf die Mitarbeiter und suchen das Gespräch mit ihnen. Früher oder später werden einige von ihnen ins Visier eines Angreifers geraten. Wenn dies geschieht, müssen sie:

a) Erkennen, dass es sich um einen Versuch eines Social Engineering-Angriffs handelt

b) auf den Angriff reagieren, indem sie sich elegant zurückziehen

c) den Angriff an ihre Organisation melden (vorausgesetzt, es gibt einen Meldemechanismus)

Sie müssen verstehen, dass Sicherheit eine gemeinsame Verantwortung ist und dass auch sie eine wichtige Rolle dabei spielen. Gleichzeitig müssen Sicherheitsexperten verstehen, dass es sich um eine wachsende Bedrohung handelt, die weiterhin ausgenutzt werden wird, wenn wir nicht mehr Wissen und Fähigkeiten innerhalb unserer Organisation aufbauen, um diese Angriffe zu bekämpfen, was durch eine entwickelte Cybersicherheitskultur unterstützt werden muss. Während die Angreifer ihre Fähigkeiten ausbauen und Zeit, Ressourcen und strategisches Denken investieren, reicht es nicht aus, wenn wir die Mitarbeiter nur über die Bedrohungen informieren. Wir müssen ihre Fähigkeiten aufbauen, diese zu erkennen und abzuwehren, was nur mit gezielten Mitarbeiterschulungen möglich ist. Idealerweise persönlich und mehr als einmal im Jahr für 60 Minuten.

You may visit:

https://www.cyber-risk-gmbh.com/2_Social_Engineering_Awareness_Defence.html

https://www.cyber-risk-gmbh.com/3_Practical_Social_Engineering.html

Cyber Security Training

Cyber security is ofter boring for employees. We can make it exciting.